I Mac più vecchi di un anno sono a rischio. Un nuovo exploit è stato scoperto nel firmware dei vecchi computer di Apple che permette ad un malintenzionato (con delle conoscenze informatiche) di prendere il controllo di una macchina negli istanti dell’accensione, di fatto controllando i primi comandi eseguiti dal computer al suo avvio.

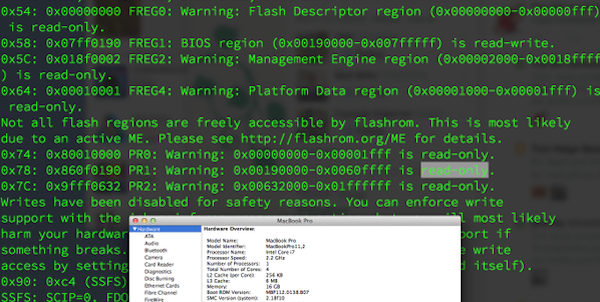

Il problema, scoperto dall’esperto di sicurezza di OS X Pedro Vilaca, colpisce tutti i Mac che sono stati venduti prima della metà del 2014 che possono andare in modalità riposo. Vilaca ha scoperto che esiste una tecnica che consente di riavviare il BIOS di un Mac usando funzioni contenute in userland, la parte del sistema operativo dalla quale vengono avviate applicazioni e driver. Sfruttando vulnerabilità note (come quelle contenute in Safari o negli altri browser Internet), un malintenzionato può installare del software nel firmare del Mac, di fatto rendendo il malware resistente persino ad una formattazione del computer.

L’attacco è un problema più serio di quello scoperto al termine del 2014 che avrebbe permesso di sfruttare la porta Thunderbolt per colpire un computer. Mentre entrambe gli exploit utilizzano lo stesso tipo di controllo a basso livello del Mac, questo nuovo attacco non richiede l’accesso fisico e diretto all’hardware di un Mac. Questo significa che un malintenzionato può attaccare un Mac, il suo BIOS e il suo sistema di avvio da remoto.

Vilaca ha spiegato:

BIOS non dovrebbe essere aggiornato da userland e hanno dei sistemi di protezione che cercano di bloccare che questo avvenga. Se il BIOS è sovrascrivibile da userland allora un rootkit può esser installato all’interno del BIOS. I rootkit BIOS sono più potenti di quelli normali perché funzionano ad un livello più basso del software e possono sopravvivere al ripristino della macchina e persino agli aggiornamenti del BIOS.

Praticamente chiunque è a rischio:

Il bug può essere sfruttato tramite Safari o un altro tipo di controllo remoto che permetta l’installazione di un rootkit EFI senza accesso fisico al dispositivo. L’unico requisito è che avvenga la messa in stop del computer nell’attuale sessione. Non ho approfondito la questione, ma è probabile che sia possibile imporre l’ingresso in modalità riposo al computer per poter avere accesso al bug, il tutto in modo remoto.

Apple rilascerà probabilmente un aggiornamento firmware nel tentativo di correggere questo bug. La cosa potrebbe però richiedere diverso tempo (l’aggiornamento deve essere effettuato su diversi tipi di macchine con firmware diversi). Nel frattempo il consiglio è il solito: tenere gli occhi aperti e cercare di accedere esclusivamente a siti sicuri.

[via]